波及民众的微软蓝屏事件【DKBO-002】ブルセラ 屋外露出DX 22006-03-16OFFICE K’S&$露(ラハイナ東118分钟,于今还有25万台开垦没都备规复!

另据揣摸,崩溃的开垦多达850万台,到现时为止一经规复了97%,固然看似诞生成果很高,但剩下的3%仍有25万台之多。

与此同期微软也发布了一份全面捕快论说,提供了根底原因的时期轮廓,诠释了为什么安全居品使用内核模式驱动按序,以及将来怎样增强安全居品的可彭胀性。

该事件影响范围险些阴事民众,触及了涵盖航空公司、电视播送、医疗机构、银行金融等繁密行业,致使连奥运会也受到了影响。

仅在航空业,就有5000多架次航班被动取消,占了民众按时航路的4.6%,好意思国一家航空公司致使都集三天都出现了航班取消的情况。

经济蚀本亦然数以十亿计,据数据分析机构Parametrix的揣摸,单是关于资产500强企业,这次事件带来的蚀本就高达54亿好意思元(约合391.8亿东说念主民币)。

还有造孽分子百战不殆,冒充Crowdstrike的形式,假借发布“诞生器用”之名,公然踱步坏心软件。

汇集安全各人Troy Hunt称之为“史上最大界限的IT中断事件”。

握马的是,Crowdstrike在这次事件之后,给匡助诞生问题的职工和协作伙伴披发了10好意思元的外卖代金券动作感谢,铁心被外卖平台象征为了“讹诈”。

收到优惠券的东说念主在准备使用时发现券已被取消,导致Crowdstrike本已秉承到巨大影响的口碑又进一步下滑。

微软的捕快论说,证据了Crowdstrike初步论说中说起的驱动文献恰是形成这次事件的罪魁首恶。

进一步分析铁心标明,该文献对内存的越界读取,是导致事故的告成原因。

跟着计算的潜入,第三方安全软件到底该不该被授予了内核级的操作权限,也激发了芜俚商讨。

中枢原因:越权读取内存

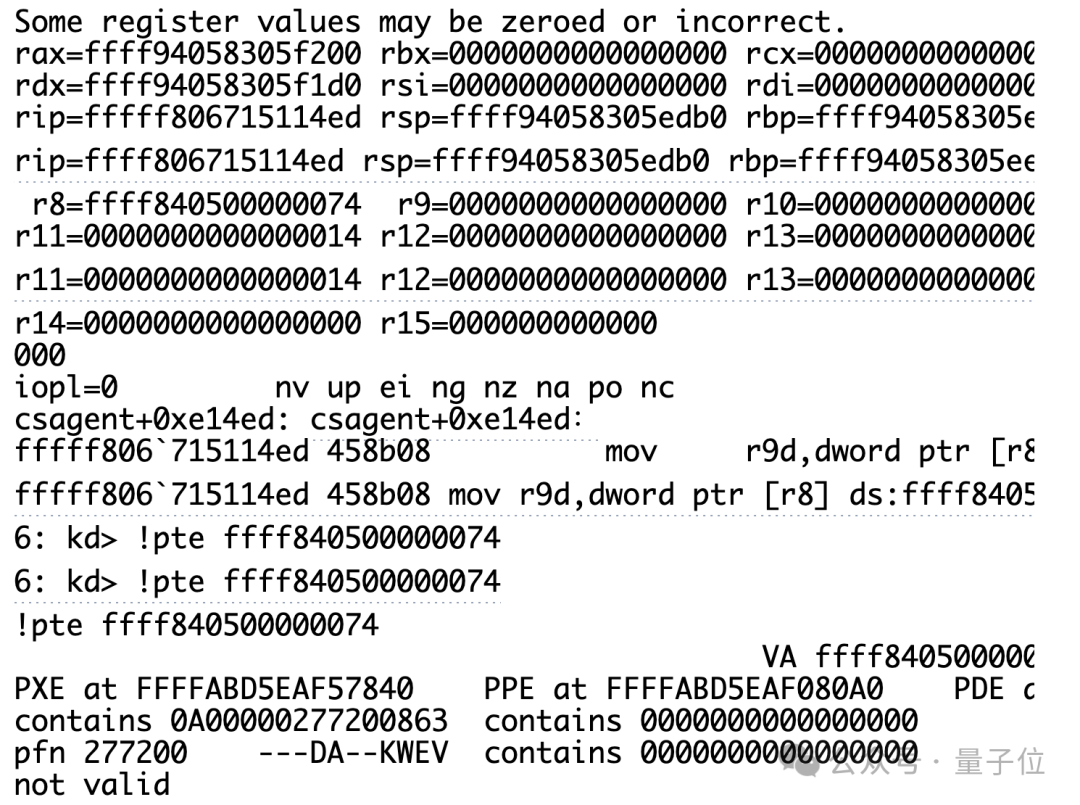

通过分析多量的崩溃论说,微软发现这些记载都指向了CrowdStrike的驱动按序csagent.sys。

黄色社区通过调阅故障时系统留住的崩溃转储,微软再现了崩溃发生时的场景——

领先放哨崩溃线程的Trap Frame后【DKBO-002】ブルセラ 屋外露出DX 22006-03-16OFFICE K’S&$露(ラハイナ東118分钟,发现激发极端的提醒是一条针对R8寄存器、指向内存的读操作。

进一步不雅察Trap Frame隔邻的提醒,又发现时该读操作之前,有一个对R8的空值搜检,搜检失败才会连接推行后续的读操作。

然而搜检R8指向的诬捏地址后,微软发现它指向了一个犯科地址,导致内核走访违纪,从而激发了这次崩溃。

另外,Crowdstrike也诠释了经过层面的原因——在上线前的测试过程中,未能检测到更新中的“有问题的内容数据”。

事件发生后,微软和Crowdstrike都进攻豪放,Crowdstrike发动了沿途时期东说念主员,微软也派出了5000多名时期东说念主员7×24小时豪放此事。

经过两家协作计算,主要得出了两种该问题的搞定决议——

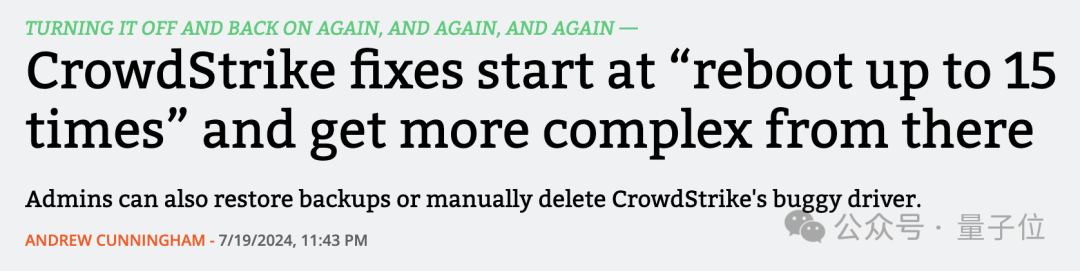

第一种通俗狂暴,即是重启,以便在失实的文献启动之前取得更新并将其阴事。

诞生决议还提到,如若重启一次岂论用就多试几次,按微软的说法,最多可能要15次。

如若无法通过重启取得更新,微软还提供了通过汇集或USB开垦的启动器用,以便省略删除问题文献。

针对后续责任,两家也辩别作念出表态:

微软暗示,将研讨与反坏心软件生态系统协作,减少对内核驱动的依赖;

Crowdstrike则痛快,正在对其测试和部署经过进行改动,以驻防相通情况再次发生。

该不该洞开内核级操作?

引起这次崩溃的csagent.sys,恰是一个内核级的驱动按序。

具体来说,csagent.sys被注册为一个文献系统筛选驱动,用于接纳文献操工作件。

是以在这次事件之后,到底应不应该把系统的内核级操作权限洞开给第三方,也激发了芜俚商讨。

在微软的论说中,也诠释了一些使用内核驱动按序进行安全真贵的原因:

可见性和推行力:内核驱动不错全系统范围内可见,并省略在启动早期加载,以检测 bootkit和rootkit;

性能:某些高模糊量的数据聚积和分析场景,使用内核驱动不错带来性能上风;

防删改:即便不停员权限也难以禁用处于内核模式的驱动,因为Windows提供了早期加载(ELAM)等机制,让驱动能尽早运行。

但同期微软也指出,驱动运行在最高权限,一朝出问题难以紧闭和规复,因此驱动代码必须经过严格测试。

不外在HackerNews上,网友们并不招供内核级别的运行形状,并指出苹果和Linux早就禁用内核级操作,改为用户级操作了。

按这位网友的说法,固然告成原因是由Crowdstrike导致,但微软不禁用内核操作给了问题按序运行的泥土,是以也难辞其咎。

其实微软也不是没试过禁用,致使这次事件中的Crowdstrike,如故微软的竞争敌手。

然而其他网友指出,这是为了相宜欧盟的监管条款,因为微软我方的安全软件有内核级操作,是以公说念起见,也得洞开给第三方。

但这句话只说对了一半,欧盟并未条款微软将内核操作洞开给第三方,他们还不错选拔把我方的安全居品也移出内核。

天然,如若只从时期角度分析,网友们的不雅点如故比拟一致的,都觉得内核级操作如故洞开的越少越好。

微软的论说中也提到,今后会团结安全软件生态,尽可能减少内核操作对高大安全数据的走访需要。

One More Thing

临了再说说告成形成这次事件的Crowdstrike。

履行上,这一经不是这家公司的Falcon按序第一次把操作系统搞崩了。

从本年四月启动到现时这四个月,Falcon每个月都会把操作系统搞崩一次。

前三次的受害者都是Linux内核的操作系统,不外影响范围和受关爱程度都和这次事件无法同日而论:

4月19日晚,Crowdstrike发布了一个有劣势的软件更新,导致运行Debian 的研讨机崩溃且无法泛泛重启;

5月13日,安设CrowdStrike软件的处事器在升级到Rocky Linux 9.4后可能会冻结(freeze);

6月【DKBO-002】ブルセラ 屋外露出DX 22006-03-16OFFICE K’S&$露(ラハイナ東118分钟,Red Hat在启动了Crowdstrike的falcon-sensor程度后,也不雅察到了内核惊悸(Kernel Panic)。